HSTS(HTTP Strict Transport Security) 是一种网络安全机制,可用于防范网络攻击,例如中间人攻击和 CSRF(Cross-Site Request Forgery)等攻击。本文将详细介绍 HSTS 的工作原理、应用场景以及如何在网站中开启 HSTS 。

HSTS 工作原理

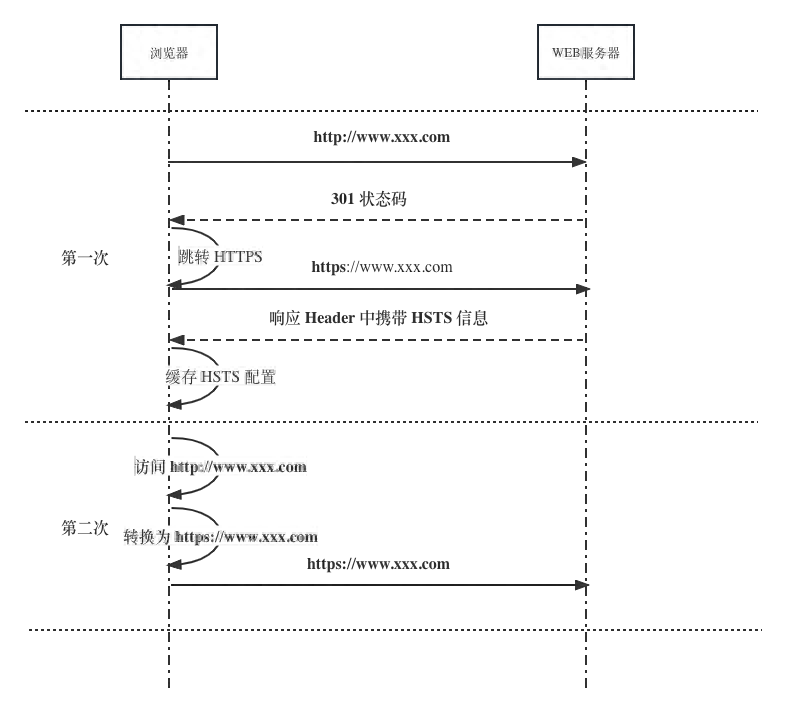

HSTS 原理是当浏览器请求网站服务器资源时,服务器会返回包含“Strict-Transport-Security” HTTP 响应头的响应内容,用来告诉浏览器在接下的访问中必须使用 HTTPS 而不是 HTTP 协议与该网站服务器通信。浏览器会在本地缓存这些信息一段时间,一般为六个月。

启用 HSTS 后,发送 HTTP 请求时,浏览器会自动检查有没有设置过 HSTS,如果设置过,则会将 HTTP 升级为 HTTPS 请求(如果服务器的 HTTPS 证书无效了,例如证书过期、使用了自签名证书等,浏览器会终止连接)。

原理图如下:

HSTS 原理

HSTS 的作用是强制浏览器使用 HTTPS 访问服务器。只有当客户端通过 HTTPS 发出请求时,收到的服务器的响应头中包含了 Strict-Transport-Security 字段才会生效。非 HTTPS 访问的响应头中设置的 HSTS 不会生效。

HSTS 的安全作用

- 提高网站安全性,通过设置 HSTS 强制浏览器使用 HTTPS 协议,可以有效防止中间人攻击和 Cross-Site Request Forgery 等攻击。

- 保护数据的传输安全,因为使用 HTTPS 协议可以防止数据在传输过程中被攻击者劫持。

如何配置 HSTS ?

- 为 WEB 服务器配置好 HTTPS 协议和证书,最好使用权威的 CA 证书,具体的配置方法就不详细说明了,可以自行搜索自己使用的 WEB 服务器对应的 HTTPS 配置方法(强调一点,尽量使用 TLS1.2 及以上版本)。

- 在 WEB 服务器上正确设置 HTTP Strict-Transport-Security 响应头,在网站的 HTTP 响应头中设置 HTTP Strict-Transport-Security 头,可以告诉浏览器将该网站重定向到 HTTPS 协议,可以自行搜索自己使用的 WEB 服务器对应的设置 Response Header 的方法。示例及说明如下:

以上 Header 的意思是,浏览器缓存此 HSTS 信息一年(31536000秒)的时间。还可以设置可选项 includeSubDomains 指令,用来将 HSTS 配置应用到所有子域名。例如:

HSTS 的不足

- 用户首次访问某网站是不受 HSTS 策略保护的,因为首次访问时,浏览器还未收到 HSTS 配置。

- 由于 HSTS 会在一定时间后失效(通过 max-age 指定的有效期),所以浏览器是否使用 HSTS 策略取决于当前系统时间。攻击者可以通过一些方式修改操作系统的时间,从而使 HSTS 策略失效。

小结

HSTS 是一种很有用的网络安全机制,可以用于提高网站的安全性和可靠性,有效防范中间人攻击和 Cross-Site Request Forgery 等攻击,建议所有网站都启用 HSTS 功能。同时,也需要定期检查和更新网站的安全设置,以确保安全性和可靠性。